Идентификация это в информатике: Чем отличаются друг от друга идентификация, аутентификация и авторизация

Идентификация систем — Карта знаний

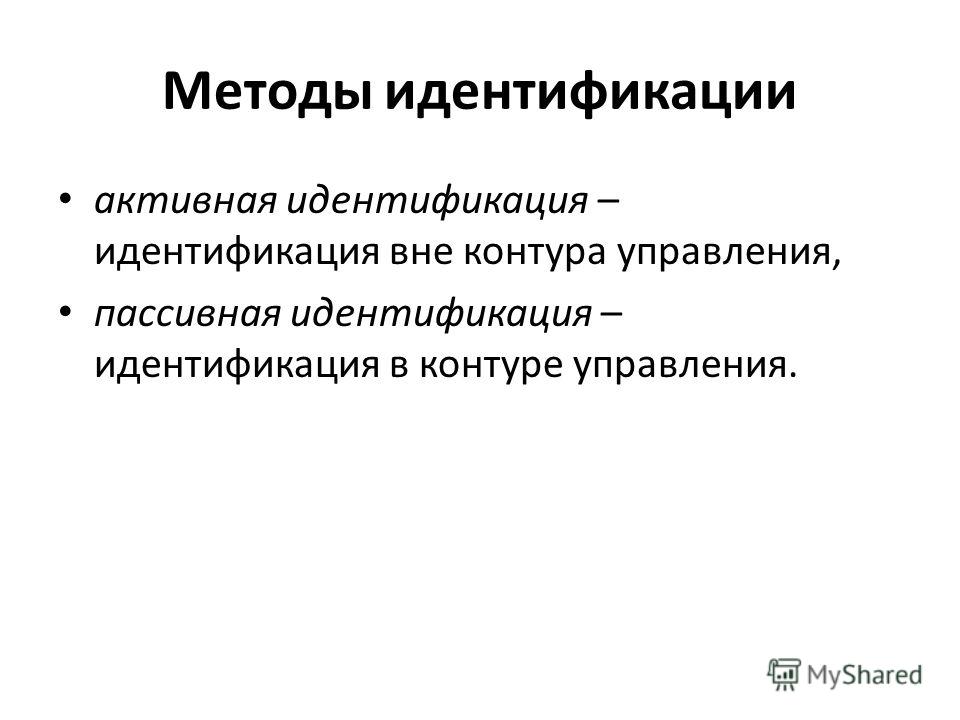

- Идентификация систем — совокупность методов для построения математических моделей динамической системы по данным наблюдений. Математическая модель в данном контексте означает математическое описание поведения какой-либо системы или процесса в частотной или временной области, к примеру, физических процессов (движение механической системы под действием силы тяжести), экономического процесса (реакция биржевых котировок на внешние возмущения) и т. п. В настоящее время эта область теории управления хорошо изучена и находит широкое применение на практике.

Источник: Википедия

Связанные понятия

Моде́ль (фр. modèle от лат. modulus «мера, аналог, образец») — это система, исследование которой служит средством для получения информации о другой системе; представление некоторого реального процесса, устройства или концепции.

Упоминания в литературе

В отличие от метода как общего подхода к исследованию экономических явлений, методика представляет собой определенную совокупность специальных приемов и способов изучения исследуемых процессов и явлений. Методика решения аналитических задач должна включать не только специальные приемы анализа как способы обработки экономической информации (а в случае с инновационными проектами, и не только экономической), но и состав необходимой исходной информации, порядок ее сбора, обобщения и представления, выделение рабочих этапов осуществления аналитических работ, определение последовательности и оформления аналитических процедур, организацию самой аналитической работы, распределение и координацию соответствующих обязанностей и т. д. и т. п. Важным элементом рассматриваемой методики должна быть идентификация системы требований к формированию и раскрытию информации для проведения оценки и мониторинга интегральной эффективности фактически выполняемых инновационных проектов.

Связанные понятия (продолжение)

Байесовское программирование — это формальная система и методология определения вероятностных моделей и решения задач, когда не вся необходимая информация является доступной. Тестирование чёрного ящика или поведенческое тестирование — стратегия (метод) тестирования функционального поведения объекта (программы, системы) с точки зрения внешнего мира, при котором не используется знание о внутреннем устройстве тестируемого объекта. Под стратегией понимаются систематические методы отбора и создания тестов для тестового набора. Стратегия поведенческого теста исходит из технических требований и их спецификаций. Теория распознава́ния о́браза — раздел информатики и смежных дисциплин, развивающий основы и методы классификации и идентификации предметов, явлений, процессов, сигналов, ситуаций и т.

Задача кластеризации относится к статистической обработке, а также к широкому классу задач обучения без учителя.

Фа́кторный анализ — многомерный метод, применяемый для изучения взаимосвязей между значениями переменных. Предполагается, что известные переменные зависят от меньшего количества неизвестных переменных и случайной ошибки.

Обучение признакам или обучение представлениям — это набор техник, которые позволяют системе автоматически обнаружить представления, необходимые для выявления признаков или классификации исходных (сырых) данных. Это заменяет ручное конструирование признаков и позволяет машине как изучать признаки, так и использовать их для решения специфичных задач.

Ме́тод вы́борочных обсле́дований — способ определения свойств группы объектов (генеральной совокупности) на основании статистического исследования её части (выборки).

Задача кластеризации относится к статистической обработке, а также к широкому классу задач обучения без учителя.

Фа́кторный анализ — многомерный метод, применяемый для изучения взаимосвязей между значениями переменных. Предполагается, что известные переменные зависят от меньшего количества неизвестных переменных и случайной ошибки.

Обучение признакам или обучение представлениям — это набор техник, которые позволяют системе автоматически обнаружить представления, необходимые для выявления признаков или классификации исходных (сырых) данных. Это заменяет ручное конструирование признаков и позволяет машине как изучать признаки, так и использовать их для решения специфичных задач.

Ме́тод вы́борочных обсле́дований — способ определения свойств группы объектов (генеральной совокупности) на основании статистического исследования её части (выборки). Метод локализации — метод синтеза систем автоматического управления нелинейными и нестационарными объектами, включающий формирование управления как функции вектора скорости и обеспечивающий локализацию и подавление действия возмущений.

В статистике, машинном обучении и теории информации снижение размерности — это преобразование данных, состоящее в уменьшении числа переменных путём получения главных переменных. Преобразование может быть разделено на отбор признаков и выделение признаков.

Метод локализации — метод синтеза систем автоматического управления нелинейными и нестационарными объектами, включающий формирование управления как функции вектора скорости и обеспечивающий локализацию и подавление действия возмущений.

В статистике, машинном обучении и теории информации снижение размерности — это преобразование данных, состоящее в уменьшении числа переменных путём получения главных переменных. Преобразование может быть разделено на отбор признаков и выделение признаков.Подробнее: Снижение размерности

Гауссовский процесс назван так в честь Карла Фридриха Гаусса, поскольку в его основе лежит понятие гауссовского распределения (нормального распределения). Гауссовский процесс может рассматриваться как бесконечномерное обобщение многомерных нормальных распределений. Эти процессы применяются в статистическом моделировании; в частности используются свойства нормальности. Например, если случайный процесс моделируется как гауссовский, то распределения различных производных величин, такие как среднее значение…

Вычислительная математика — раздел математики, включающий круг вопросов, связанных с производством разнообразных вычислений. В более узком понимании вычислительная математика — теория численных методов решения типовых математических задач. Современная вычислительная математика включает в круг своих проблем изучение особенностей вычисления с применением компьютеров.

Структурное прогнозирование или структурное обучение является собирательным термином для техник обучения машин с учителем, которые вовлекают предвидение структурных объектов, а не скалярных дискретных или вещественных значений.

Фи́льтр Ка́лмана — эффективный рекурсивный фильтр, оценивающий вектор состояния динамической системы, используя ряд неполных и зашумленных измерений.

Например, если случайный процесс моделируется как гауссовский, то распределения различных производных величин, такие как среднее значение…

Вычислительная математика — раздел математики, включающий круг вопросов, связанных с производством разнообразных вычислений. В более узком понимании вычислительная математика — теория численных методов решения типовых математических задач. Современная вычислительная математика включает в круг своих проблем изучение особенностей вычисления с применением компьютеров.

Структурное прогнозирование или структурное обучение является собирательным термином для техник обучения машин с учителем, которые вовлекают предвидение структурных объектов, а не скалярных дискретных или вещественных значений.

Фи́льтр Ка́лмана — эффективный рекурсивный фильтр, оценивающий вектор состояния динамической системы, используя ряд неполных и зашумленных измерений. Назван в честь Рудольфа Калмана.

Автокорреляция — статистическая взаимосвязь между последовательностями величин одного ряда, взятыми со сдвигом, например, для случайного процесса — со сдвигом по времени.

Методы прогнозирования в экономике — это совокупность научных методик, которые используются специалистами для разработки оптимальных алгоритмов дальнейшего развития различных сфер экономики каждого конкретного государства или мировой экономики в целом.

Назван в честь Рудольфа Калмана.

Автокорреляция — статистическая взаимосвязь между последовательностями величин одного ряда, взятыми со сдвигом, например, для случайного процесса — со сдвигом по времени.

Методы прогнозирования в экономике — это совокупность научных методик, которые используются специалистами для разработки оптимальных алгоритмов дальнейшего развития различных сфер экономики каждого конкретного государства или мировой экономики в целом.Подробнее: Экономическое прогнозирование

Морфологический анализ (метод морфологического анализа) — основан на подборе возможных решений для отдельных частей задачи (так называемых морфологических признаков, характеризующих устройство) и последующем систематизированном получении их сочетаний (комбинировании). Относится к эвристическим методам. Принцип минимальной длины описания (англ. minimum description length, MDL) — это формализация бритвы Оккама, в которой лучшая гипотеза (модель и её параметры) для данного набора данных это та, которая ведёт к лучшему сжиманию даных. Принцип MDL предложил Йорма Риссанен в 1978. Принцип является важной концепцией в теории информации и теории вычислительного обучения.

Обучение на примерах (англ. Learning from Examples) — вид обучения, при котором интеллектуальной системе предъявляется набор положительных и отрицательных примеров, связанных с какой-либо заранее неизвестной закономерностью. В интеллектуальных системах вырабатываются решающие правила, с помощью которых происходит разделение множества примеров на положительные и отрицательные. Качество разделения, как правило, проверяется экзаменационной выборкой примеров.

Шкала (измерительная шкала) — это знаковая система, для которой задано отображение (операция измерения), ставящее в соответствие реальным объектам (событиям) тот или иной элемент (значение) шкалы.

minimum description length, MDL) — это формализация бритвы Оккама, в которой лучшая гипотеза (модель и её параметры) для данного набора данных это та, которая ведёт к лучшему сжиманию даных. Принцип MDL предложил Йорма Риссанен в 1978. Принцип является важной концепцией в теории информации и теории вычислительного обучения.

Обучение на примерах (англ. Learning from Examples) — вид обучения, при котором интеллектуальной системе предъявляется набор положительных и отрицательных примеров, связанных с какой-либо заранее неизвестной закономерностью. В интеллектуальных системах вырабатываются решающие правила, с помощью которых происходит разделение множества примеров на положительные и отрицательные. Качество разделения, как правило, проверяется экзаменационной выборкой примеров.

Шкала (измерительная шкала) — это знаковая система, для которой задано отображение (операция измерения), ставящее в соответствие реальным объектам (событиям) тот или иной элемент (значение) шкалы. Формально шкалой называют кортеж, , где X — множество реальных объектов (событий), φ — отображение, Y — множество элементов (значений) знаковой системы.

Выбор модели — это задача выбора статистической модели из набора моделей-кандидатов по имеющимся данным. В простейшем случае рассматривается существующий набор данных. Однако задача может вовлекать планирование экспериментов, так что сбор данных связан с задачей выбора модели. Если заданы кандидаты в модели с одинаковой силой предсказания или объяснения, наиболее простая модель скорее всего будет лучшим выбором (бритва Оккама).

Машинное обучение (англ. machine learning, ML) — класс методов искусственного интеллекта, характерной чертой которых является не прямое решение задачи, а обучение в процессе применения решений множества сходных задач. Для построения таких методов используются средства математической статистики, численных методов, методов оптимизации, теории вероятностей, теории графов, различные техники работы с данными в цифровой форме.

Формально шкалой называют кортеж, , где X — множество реальных объектов (событий), φ — отображение, Y — множество элементов (значений) знаковой системы.

Выбор модели — это задача выбора статистической модели из набора моделей-кандидатов по имеющимся данным. В простейшем случае рассматривается существующий набор данных. Однако задача может вовлекать планирование экспериментов, так что сбор данных связан с задачей выбора модели. Если заданы кандидаты в модели с одинаковой силой предсказания или объяснения, наиболее простая модель скорее всего будет лучшим выбором (бритва Оккама).

Машинное обучение (англ. machine learning, ML) — класс методов искусственного интеллекта, характерной чертой которых является не прямое решение задачи, а обучение в процессе применения решений множества сходных задач. Для построения таких методов используются средства математической статистики, численных методов, методов оптимизации, теории вероятностей, теории графов, различные техники работы с данными в цифровой форме. Чёрный я́щик — термин, используемый для обозначения системы, внутреннее устройство и механизм работы которой очень сложны, неизвестны или неважны в рамках данной задачи. «Метод чёрного ящика» — метод исследования таких систем, когда вместо свойств и взаимосвязей составных частей системы, изучается реакция системы, как целого, на изменяющиеся условия.

ДСМ-метод — метод автоматического порождения гипотез. Формализует схему правдоподобного и достоверного вывода, называемую ДСМ-рассуждением.

Статистическое модели́рование — исследование объектов познания на их статистических моделях. «Статистические модели необходимы для теоретического изучения влияния флуктуаций, шумов и т.п. на процессы. При учёте случайных процессов движение системы будет подчиняться уже не динамическим законам, а законам статистики. В соответствии с этим могут быть поставлены вопросы о вероятности того или иного движения, о наиболее вероятных движениях и о других вероятностных характеристиках поведения системы».

Чёрный я́щик — термин, используемый для обозначения системы, внутреннее устройство и механизм работы которой очень сложны, неизвестны или неважны в рамках данной задачи. «Метод чёрного ящика» — метод исследования таких систем, когда вместо свойств и взаимосвязей составных частей системы, изучается реакция системы, как целого, на изменяющиеся условия.

ДСМ-метод — метод автоматического порождения гипотез. Формализует схему правдоподобного и достоверного вывода, называемую ДСМ-рассуждением.

Статистическое модели́рование — исследование объектов познания на их статистических моделях. «Статистические модели необходимы для теоретического изучения влияния флуктуаций, шумов и т.п. на процессы. При учёте случайных процессов движение системы будет подчиняться уже не динамическим законам, а законам статистики. В соответствии с этим могут быть поставлены вопросы о вероятности того или иного движения, о наиболее вероятных движениях и о других вероятностных характеристиках поведения системы». Оценка…

Ядерные методы в машинном обучении — это класс алгоритмов распознавания образов, наиболее известным представителем которого является метод опорных векторов (МОВ, англ. SVM). Общая задача распознавания образов — найти и изучить общие типы связей (например, кластеров, ранжирования, главных компонент, корреляций, классификаций) в наборах данных. Для многих алгоритмов, решающих эти задачи, данные, представленные в сыром виде, явным образом преобразуются в представление в виде вектора признаков посредством…

Оценка…

Ядерные методы в машинном обучении — это класс алгоритмов распознавания образов, наиболее известным представителем которого является метод опорных векторов (МОВ, англ. SVM). Общая задача распознавания образов — найти и изучить общие типы связей (например, кластеров, ранжирования, главных компонент, корреляций, классификаций) в наборах данных. Для многих алгоритмов, решающих эти задачи, данные, представленные в сыром виде, явным образом преобразуются в представление в виде вектора признаков посредством…Подробнее: Ядерный метод

Томогра́фия (др.-греч. τομή — сечение) — получение послойного изображения внутренней структуры объекта. Робастность (англ. robustness, от robust — «крепкий», «сильный», «твёрдый», «устойчивый») — свойство статистического метода, характеризующее независимость влияния на результат исследования различного рода выбросов, устойчивости к помехам. Выбросоустойчивый (робастный) метод — метод, направленный на выявление выбросов, снижение их влияния или исключение их из выборки.

Критическая динамика — раздел теории критического поведения и статистической физики, описывающий динамические свойства физической системы в или вблизи критической точки. Является продолжением и обобщением критической статики, позволяя описывать величины и характеристики системы, которые нельзя выразить лишь через одновременны́е равновесные функции распределения. Такими величинами являются, например, коэффициенты переноса, скорости релаксации, разновременны́е корреляционные функции, функции отклика…

Эволюционное моделирование (англ. Evolutionary computation) использует признаки теории Дарвина для построения интеллектуальных систем (методы группового учёта, генетические алгоритмы). Является частью более обширной области искусственного интеллекта — вычислительного интеллекта.

Выбросоустойчивый (робастный) метод — метод, направленный на выявление выбросов, снижение их влияния или исключение их из выборки.

Критическая динамика — раздел теории критического поведения и статистической физики, описывающий динамические свойства физической системы в или вблизи критической точки. Является продолжением и обобщением критической статики, позволяя описывать величины и характеристики системы, которые нельзя выразить лишь через одновременны́е равновесные функции распределения. Такими величинами являются, например, коэффициенты переноса, скорости релаксации, разновременны́е корреляционные функции, функции отклика…

Эволюционное моделирование (англ. Evolutionary computation) использует признаки теории Дарвина для построения интеллектуальных систем (методы группового учёта, генетические алгоритмы). Является частью более обширной области искусственного интеллекта — вычислительного интеллекта. Метод группового учёта аргументов (МГУА) — семейство индуктивных алгоритмов для математического моделирования мультипараметрических данных. Метод основан на рекурсивном селективном отборе моделей, на основе которых строятся более сложные модели. Точность моделирования на каждом следующем шаге рекурсии увеличивается за счет усложнения модели.

Вероятностный латентно-семантический анализ (ВЛСА), также известный как вероятностное латентно-семантическое индексирование (ВЛСИ, особенно в области информационного поиска) — это статистический метод анализа корреляции двух типов данных. Данный метод является дальнейшим развитием латентно-семантического анализа. ВЛСА применяется в таких областях как информационный поиск, обработка естественного языка, машинное обучение и смежных областях.

Метод группового учёта аргументов (МГУА) — семейство индуктивных алгоритмов для математического моделирования мультипараметрических данных. Метод основан на рекурсивном селективном отборе моделей, на основе которых строятся более сложные модели. Точность моделирования на каждом следующем шаге рекурсии увеличивается за счет усложнения модели.

Вероятностный латентно-семантический анализ (ВЛСА), также известный как вероятностное латентно-семантическое индексирование (ВЛСИ, особенно в области информационного поиска) — это статистический метод анализа корреляции двух типов данных. Данный метод является дальнейшим развитием латентно-семантического анализа. ВЛСА применяется в таких областях как информационный поиск, обработка естественного языка, машинное обучение и смежных областях.Идентификация (информационные системы) — это. .. Что такое Идентификация (информационные системы)?

.. Что такое Идентификация (информационные системы)?

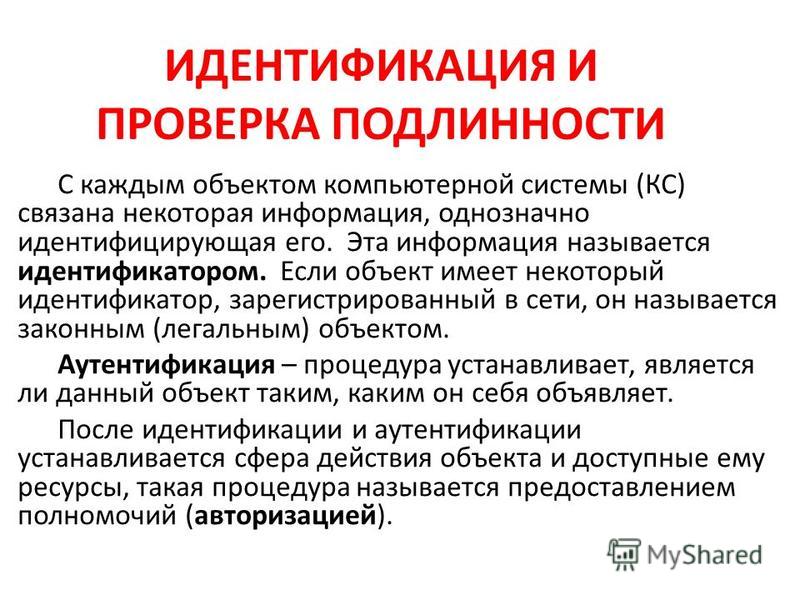

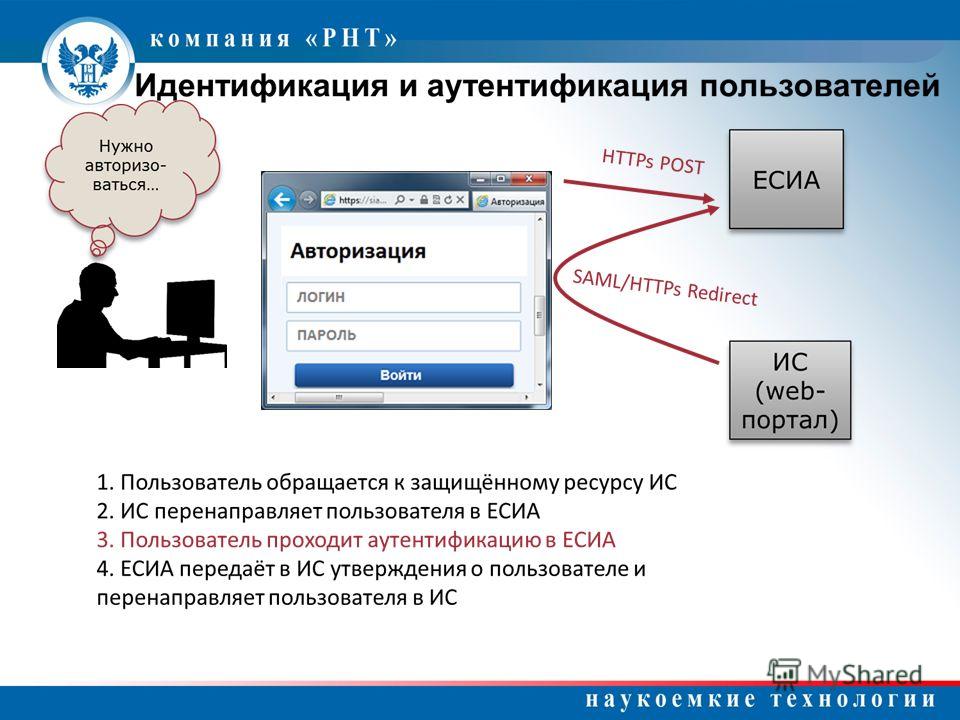

Идентифика́ция в информационных системах — процедура, в результате выполнения которой для субъекта идентификации выявляется его идентификатор, однозначно идентифицирующий этого субъекта в информационной системе. Для выполнения процедуры идентификации в информационной системе субъекту предварительно должен быть назначен соответствующий идентификатор (т.е. проведена регистрация субъекта в информационной системе).

Процедура идентификации напрямую связана с аутентификацией: субъект проходит процедуру аутентификации, и если аутентификация успешна, то информационная система на основе факторов аутентификации определяет идентификатор субъекта. При этом достоверность идентификации полностью определяется уровнем достоверности выполненной процедуры аутентификации.

Примеры идентификации:

| Вариант идентификации | Факторы аутентификации | Результат идентификации (идентификатор) |

|---|---|---|

| Идентификация пользователя | 1) Логин/пароль (I know) | Логин |

| Идентификация по банковской карте | 1) микропроцессорная банковская карта (I have), 2) ПИН-код (I know) | Учетный номер карты (PAN) — считывается с банковской карты |

| Идентификация по банковской карте с биоверификацией | 1) микропроцессорная банковская карта (I have), 2) биометрический фактор (отпечаток пальца) (I am) | Учетный номер карты (PAN) — считывается с банковской карты |

| Идентификация товара по штрих-коду | 1) штрих-код (I have) | Учетный номер товара |

| Идентификация файла по контрольной сумме | 1) контрольная сумма (I am) | Имя файла |

| Идентификация гражданина по электронной подписи | 1) носитель электронной подписи (I have), 2) пароль доступа к носителю (I know) | Идентификатор сертификата (СНИЛС — для сертификата ключа проверки квалифицированной электронной подписи) |

Присвоение субъекту идентификатора (т. е. регистрацию субъекта в информационной системе) иногда тоже называют идентификацией.[1].

е. регистрацию субъекта в информационной системе) иногда тоже называют идентификацией.[1].

Примечания

Аутентификация — это… Что такое Аутентификация?

Аутентифика́ция (англ. Authentication) — процедура проверки подлинности[1], например: проверка подлинности пользователя путём сравнения введённого им пароля с паролем в базе данных пользователей; подтверждение подлинности электронного письма путём проверки цифровой подписи письма по ключу проверки подписи отправителя; проверка контрольной суммы файла на соответствие сумме, заявленной автором этого файла. В русском языке термин применяется в основном в сфере информационных технологий.

Учитывая степень доверия и политику безопасности систем, проводимая проверка подлинности может быть односторонней или взаимной. Обычно она проводится с помощью криптографических методов.

Аутентификацию не следует путать с авторизацией[2] (процедурой предоставления субъекту определённых прав) и идентификацией (процедурой распознавания субъекта по его идентификатору).

История

С древних времён перед людьми стояла довольно сложная задача — убедиться в достоверности важных сообщений. Придумывались речевые пароли, сложные печати. Появление методов аутентификации с применением механических устройств сильно упрощало задачу, например, обычный замок и ключ были придуманы очень давно. Пример системы аутентификации можно увидеть в старинной сказке «Приключения Али́-Бабы́ и сорока разбойников». В этой сказке говорится о сокровищах, спрятанных в пещере. Пещера была загорожена камнем. Отодвинуть его можно было только с помощью уникального речевого пароля: «Сезам, откройся!».

В настоящее время в связи с обширным развитием сетевых технологий, автоматическая аутентификация используется повсеместно.

Элементы системы аутентификации

В любой системе аутентификации обычно можно выделить несколько элементов[3]:

- субъект, который будет проходить процедуру аутентификации

- характеристика субъекта — отличительная черта

- хозяин системы аутентификации, несущий ответственность и контролирующий её работу

- сам механизм аутентификации, то есть принцип работы системы

- механизм, предоставляющий или лишающий субъекта определенных прав доступа

| Элемент аутентификации | Пещера 40 разбойников | Регистрация в системе | Банкомат |

|---|---|---|---|

| Субъект | Человек, знающий пароль | Авторизованный пользователь | Владелец банковской карты |

| Характеристика | Пароль «Сезам, откройся!» | Секретный пароль | Банковская карта и персональный идентификатор |

| Хозяин системы | 40 разбойников | Предприятие, которому принадлежит система | Банк |

| Механизм аутентификации | Волшебное устройство, реагирующее на слова | Программное обеспечение, проверяющее пароль | Программное обеспечение, проверяющее карту и идентификатор |

| Механизм управления доступом | Механизм, отодвигающий камень от входа в пещеру | Процесс регистрации, управления доступом | Разрешение на выполнение банковских операций |

Факторы аутентификации

Ещё до появления компьютеров использовались различные отличительные черты субъекта, его характеристики. Сейчас использование той или иной характеристики в системе зависит от требуемой надёжности, защищенности и стоимости внедрения. Выделяют 3 фактора аутентификации[4]:

Сейчас использование той или иной характеристики в системе зависит от требуемой надёжности, защищенности и стоимости внедрения. Выделяют 3 фактора аутентификации[4]:

- Что-то, что мы знаем — пароль. Это секретная информация, которой должен обладать только авторизованный субъект. Паролем может быть речевое слово, текстовое слово, комбинация для замка или персональный идентификационный номер (PIN). Парольный механизм может быть довольно легко реализован и имеет низкую стоимость. Но имеет существенные минусы: сохранить пароль в секрете зачастую бывает проблематично, злоумышленники постоянно придумывают новые методы кражи, взлома и подбора пароля (см. бандитский криптоанализ). Это делает парольный механизм слабозащищенным.

- Что-то, что мы имеем — устройство аутентификации. Здесь важен факт обладания субъектом каким-то уникальным предметом. Это может быть личная печать, ключ от замка, для компьютера это файл данных, содержащих характеристику. Характеристика часто встраивается в специальное устройство аутентификации, например, пластиковая карта, смарт-карта.

Для злоумышленника заполучить такое устройство становится более проблематично, чем взломать пароль, а субъект может сразу же сообщить в случае кражи устройства. Это делает данный метод более защищенным, чем парольный механизм, однако, стоимость такой системы более высокая.

Для злоумышленника заполучить такое устройство становится более проблематично, чем взломать пароль, а субъект может сразу же сообщить в случае кражи устройства. Это делает данный метод более защищенным, чем парольный механизм, однако, стоимость такой системы более высокая. - Что-то, что является частью нас — биометрика. Характеристикой является физическая особенность субъекта. Это может быть портрет, отпечаток пальца или ладони, голос или особенность глаза. С точки зрения субъекта, данный метод является наиболее простым: не надо ни запоминать пароль, ни переносить с собой устройство аутентификации. Однако, биометрическая система должна обладать высокой чувствительностью, чтобы подтверждать авторизованного пользователя, но отвергать злоумышленника со схожими биометрическими параметрами. Также стоимость такой системы довольно велика. Но несмотря на свои минусы, биометрика остается довольно перспективным фактором.

Способы аутентификации

Аутентификация по многоразовым паролям

Один из способов аутентификации в компьютерной системе состоит во вводе вашего пользовательского идентификатора, в просторечии называемого «логином» (англ. login — регистрационное имя пользователя) и пароля — некой конфиденциальной информации. Достоверная (эталонная) пара логин-пароль хранится в специальной базе данных.

login — регистрационное имя пользователя) и пароля — некой конфиденциальной информации. Достоверная (эталонная) пара логин-пароль хранится в специальной базе данных.

Простая аутентификация имеет следующий общий алгоритм:

- Субъект запрашивает доступ в систему и вводит личный идентификатор и пароль

- Введенные уникальные данные поступают на сервер аутентификации, где сравниваются с эталонными

- При совпадении данных с эталонными, аутентификация признается успешной, при различии — субъект перемещается к 1-му шагу

Введённый субъектом пароль может передаваться в сети двумя способами:

- Незашифрованно, в открытом виде, на основе протокола парольной аутентификации (Password Authentication Protocol, PAP)

- С использованием шифрования SSL или TLS. В этом случае уникальные данные, введённые субъектом передаются по сети защищенно.

Защищенность

С точки зрения максимальной защищенности, при хранении и передаче паролей следует использовать однонаправленные функции. Обычно для этих целей используются криптографически стойкие хэш-функции. В этом случае на сервере хранится только образ пароля. Получив пароль и проделав его хэш-преобразование, система сравнивает полученный результат с эталонным образом, хранящимся в ней. При их идентичности, пароли совпадают. Для злоумышленника, получившего доступ к образу, вычислить сам пароль практически невозможно.

Использование многоразовых паролей имеет ряд существенных минусов. Во-первых, сам эталонный пароль или его хэшированный образ хранятся на сервере аутентификации. Зачастую хранение пароля производится без криптографических преобразований, в системных файлах. Получив доступ к ним, злоумышленник легко доберётся до конфиденциальной информации. Во-вторых, субъект вынужден запоминать (или записывать) свой многоразовый пароль. Злоумышленник может заполучить его, просто применив навыки социальной инженерии, без всяких технических средств. Кроме того, сильно снижается защищенность системы в случае, когда субъект сам выбирает себе пароль. Зачастую это оказывается какое-то слово или комбинация слов, присутствующие в словаре. При достаточном количестве времени злоумышленник может взломать пароль простым перебором. Решением этой проблемы является использование случайных паролей или ограниченность по времени действия пароля субъекта, по истечении которого пароль необходимо поменять.

Базы учетных записей

На компьютерах с ОС семейства UNIX, базой является файл /etc/master.passwd (в дистрибутивах Linux обычно файл /etc/shadow, доступный для чтения только root), в котором пароли пользователей хранятся в виде хеш-функций от открытых паролей, кроме этого в этом же файле хранится информация о правах пользователя. Изначально в Unix-системах пароль (в зашифрованном виде) хранился в файле /etc/passwd, доступном для чтения всем пользователям, что было небезопасно.

На компьютерах с операционной системой Windows NT/2000/XP/2003 (не входящих в домен Windows) такая база данных называется SAM (Security Account Manager — Диспетчер защиты учётных записей). База SAM хранит учётные записи пользователей, включающие в себя все данные, необходимые системе защиты для функционирования. Находится в директории %windir%\system32\config\.

В доменах Windows Server 2000/2003 такой базой является Active Directory.

Однако более надёжным способом хранения аутентификационных данных признано использование специальных аппаратных средств (компонентов).

При необходимости обеспечения работы сотрудников на разных компьютерах (с поддержкой системы безопасности) используют аппаратно-программные системы, позволяющие хранить аутентификационные данные и криптографические ключи на сервере организации. Пользователи свободно могут работать на любом компьютере (рабочей станции), имея доступ к своим аутентификационным данным и криптографическим ключам.

Аутентификация по одноразовым паролям

Заполучив однажды многоразовый пароль субъекта, злоумышленник имеет постоянный доступ к взломанной конфиденциальной информации. Эта проблема решается применением одноразовых паролей (OTP – One Time Password). Суть этого метода — пароль действителен только для одного входа в систему, при каждом следующем запросе доступа — требуется новый пароль. Реализован механизм аутентификации по одноразовым паролям может быть как аппаратно, так и программно.

Технологии использования одноразовых паролей можно разделить на:

- Использование генератора псевдослучайных чисел, единого для субъекта и системы

- Использование временных меток вместе с системой единого времени

- Использование базы случайных паролей, единого для субъекта и для системы

В первом методе используется генератор псевдослучайных чисел с одинаковым значением для субъекта и для системы. Сгенерированный субъектом пароль может передаваться системе при последовательном использовании односторонней функции или при каждом новом запросе, основываясь на уникальной информации из предыдущего запроса.

Во втором методе используются временные метки. В качестве примера такой технологии можно привести SecurID. Она основана на использовании аппаратных ключей и синхронизации по времени. Аутентификация основана на генерации случайных чисел через определенные временные интервалы. Уникальный секретный ключ хранится только в базе системы и в аппаратном устройстве субъекта. Когда субъект запрашивает доступ в систему, ему предлагается ввести PIN-код, а также случайно генерируемое число, отображаемого в этот момент на аппаратном устройстве. Система сопоставляет введенный PIN-код и секретный ключ субъекта из своей базы и генерирует случайное число, основываясь на параметрах секретного ключа из базы и текущего времени. Далее проверяется идентичность сгенерированного числа и числа, введённого субъектом.

Третий метод основан на единой базе паролей для субъекта и системы и высокоточной синхронизации между ними. При этом каждый пароль из набора может быть использован только один раз. Благодаря этому, даже если злоумышленник перехватит используемый субъектом пароль, то он уже будет недействителен.

По сравнению с использованием многоразовых паролей, одноразовые пароли предоставляют более высокую степень защиты.

Многофакторная аутентификация

В последнее время всё чаще применяется, так называемая, расширенная или многофакторная аутентификация. Она построена на совместном использовании нескольких факторов аутентификации. Это значительно повышает защищенность системы.

В качестве примера можно привести использование SIM-карт в мобильных телефонах. Субъект вставляет аппаратно свою карту (устройство аутентификации) в телефон и при включении вводит свой PIN-код (пароль).

Также, к примеру в некоторых современных ноутбуках присутствует сканер отпечатка пальца. Таким образом, при входе в систему субъект должен пройти эту процедуру (биометрика), а потом ввести пароль.

Выбирая для системы тот или иной фактор или способ аутентификации необходимо прежде всего отталкиваться от требуемой степени защищенности, стоимости построения системы, обеспечения мобильности субъекта.

Можно привести сравнительную таблицу:

| Уровень риска | Требования к системе | Технология аутентификации | Примеры применения |

|---|---|---|---|

| Низкий | Требуется осуществить аутентификацию для доступа к системе, причём кража, взлом, разглашение конфиденциальной информации не будет иметь значительных последствий | Рекомендуется минимальное требование — использование многоразовых паролей | Регистрация на портале в сети Интернет |

| Средний | Требуется осуществить аутентификацию для доступа к системе, причём кража, взлом, разглашение конфиденциальной информации причинит небольшой ущерб | Рекомендуется минимальное требование — использование одноразовых паролей | Произведение субъектом банковских операций |

| Высокий | Требуется осуществить аутентификацию для доступа к системе, причём кража, взлом, разглашение конфиденциальной информации причинит значительный ущерб | Рекомендуется минимальное требование — использование многофакторной аутентификации | Проведение крупных межбанковских операций руководящим аппаратом |

Протоколы аутентификации

Процедура аутентификации используется при обмене информацией между компьютерами, при этом используются весьма сложные криптографические протоколы, обеспечивающие защиту линии связи от прослушивания или подмены одного из участников взаимодействия. А поскольку, как правило, аутентификация необходима обоим объектам, устанавливающим сетевое взаимодействие, то аутентификация может быть и взаимной.

Самый простой протокол аутентификации — доступ по паролю (Password Authentication Protocol, PAP). Его суть состоит в том, что вся информация о субъекте (идентификатор и пароль) передается по сети в открытом виде. Это и является главным недостатком PAP, так как злоумышленник может легко получить доступ к передающимся незашифрованным данным.

Более сложные протоколы аутентификации основаны на принципе «запрос-ответ», например, протокол CHAP (Challenge-Handshake Authentication Protocol). Работа протокола типа «запрос-ответ» может состоять минимум из четырех стадий:

- Субъект отправляет системе запрос, содержащий его персональный идентификатор

- Система генерирует случайное число и отправляет его субъекту

- Субъект зашифровывает полученное число на основе своего уникального ключа и результат отправляет системе

- Система расшифровывает полученное сообщение на основе того же уникального ключа. При совпадении результата с исходным случайным числом, аутентификация проходит успешно.

Сам уникальный ключ, на основе которого производится шифрование и с одной, и с другой стороны, не передается по сети, следовательно, злоумышленник не сможет его перехватить. Но субъект должен обладать собственным вычислительным шифрующим устройством, например, смарт-карта, мобильный телефон.

Принцип действия протоколов взаимной аутентификации отличаются от протоколов типа «запрос-ответ» незначительно:

- Субъект отправляет системе запрос, содержащий его персональный идентификатор и случайное число N1

- Система зашифровывает полученное число N1 на основе уникального ключа, генерирует случайное число N2, и отправляет их оба субъекту

- Cубъект расшифровывает полученное число на основе своего уникального ключа и сравнивает результат с N1. Идентичность означает, что система обладает тем же уникальным ключом, что и субъект

- Субъект зашифровывает полученное число N2 на основе своего уникального ключа и результат отправляет системе

- Система расшифровывает полученное сообщение на основе того же уникального ключа. При совпадении результата с исходным числом N2, взаимная аутентификация проходит успешно.

Алгоритм, приведенный выше, часто называют рукопожатием. В обоих случаях аутентификация проходит успешно, только если субъект имеет идентичные с системой уникальные ключи.

В операционных системах семейства Windows NT 4 используется протокол NTLM (NT LAN Manager — Диспетчер локальной сети NT). А в доменах Windows 2000/2003 применяется гораздо более совершенный протокол Kerberos.

См. также

Примечания

Ссылки

Литература

- Ричард Э. Смит Аутентификация: от паролей до открытых ключей = Authentication: From Passwords to Public Keys First Edition. — М.: «Вильямс», 2002. — С. 432. — ISBN 0-201-61599-1

Идентификация, аутентификация, авторизация — в чем разница?

Перед серией уроков по информационной безопасности нам нужно разобраться с базовыми определениями.

Сегодня мы узнаем, что такое идентификация, аутентификация, авторизация и в чем разница между этими понятиями

Что такое идентификация?

Сначала давайте прочитаем определение:

Идентификация — это процедура распознавания субъекта по его идентификатору (проще говоря, это определение имени, логина или номера).

Идентификация выполняется при попытке войти в какую-либо систему (например, в операционную систему или в сервис электронной почты).

Сложно? Давайте перейдём к примерам, заодно разберемся, что такое идентификатор.

Пример идентификатора в социальной сети ВКонтакте

Когда нам звонят с неизвестного номера, что мы делаем? Правильно, спрашиваем “Кто это”, т.е. узнаём имя. Имя в данном случае и есть идентификатор, а ответ вашего собеседника — это будет идентификация.

Идентификатором может быть:

- номер телефона

- номер паспорта

- номер страницы в социальной сети и т.д.

Подробнее об идентификаторах и ID рекомендую прочитать здесь.

Что такое аутентификация?

После идентификации производится аутентификация:

Аутентификация – это процедура проверки подлинности (пользователя проверяют с помощью пароля, письмо проверяют по электронной подписи и т.д.)

Чтобы определить чью-то подлинность, можно воспользоваться тремя факторами:

- Пароль – то, что мы знаем (слово, PIN-код, код для замка, графический ключ)

- Устройство – то, что мы имеем (пластиковая карта, ключ от замка, USB-ключ)

- Биометрика – то, что является частью нас (отпечаток пальца, портрет, сетчатка глаза)

Отпечаток пальца может быть использован в качестве пароля при аутентификации

Получается, что каждый раз, когда вы вставляете ключ в замок, вводите пароль или прикладываете палец к сенсору отпечатков пальцев, вы проходите аутентификацию.

Ну как, понятно, что такое аутентификация? Если остались вопросы, можно задать их в комментариях, но перед этим разберемся еще с одним термином.

Что такое авторизация?

Когда определили ID, проверили подлинность, уже можно предоставить и доступ, то есть, выполнить авторизацию.

Авторизация – это предоставление доступа к какому-либо ресурсу (например, к электронной почте).

Разберемся на примерах, что же это за загадочная авторизация:

- Открытие двери после проворачивания ключа в замке

- Доступ к электронной почте после ввода пароля

- Разблокировка смартфона после сканирования отпечатка пальца

- Выдача средств в банке после проверки паспорта и данных о вашем счете

Дверь открылась? Вы авторизованы!

Взаимосвязь идентификации, аутентификации и авторизации

Наверное, вы уже догадались, что все три процедуры взаимосвязаны:

- Сначала определяют имя (логин или номер) – идентификация

- Затем проверяют пароль (ключ или отпечаток пальца) – аутентификация

- И в конце предоставляют доступ – авторизация

Инфографика: 1 — Идентификация; 2 — Аутентификация; 3 — Авторизация

Проблемы безопасности при авторизации

Помните, как в сказке «Красная Шапочка» бабушка разрешает внучке войти в дом? Сначала бабушка спрашивает, кто за дверью, затем говорит Красной Шапочке, как открыть дверь. Волку же оказалось достаточным узнать имя внучки и расположение дома, чтобы пробраться в дом.

Какой вывод можно сделать из этой истории?

Каждый этап авторизации должен быть тщательно продуман, а идентификатор, пароль и сам принцип авторизации нужно держать в секрете.

Заключение

Итак, сегодня вы узнали, что такое идентификация, аутентификация и авторизация.

Теперь мы можем двигаться дальше: учиться создавать сложные пароли, знакомиться с правилами безопасности в Интернете, настраивать свой компьютер с учетом требований безопасности.

А в заключение, занимательная задачка для проверки знаний: посчитайте, сколько раз проходят идентификацию, аутентификацию и авторизацию персонажи замечательного мультфильма «Петя и Красная Шапочка» (ответы в комментариях).

P.S. Самые внимательные могут посчитать, сколько раз нарушены рассмотренные в данном уроке процедуры.

Автор: Сергей Бондаренко http://it-uroki.ru/

Копирование запрещено, но можно делиться ссылками:

Поделитесь с друзьями:

Понравились IT-уроки?

Все средства идут на покрытие текущих расходов (оплата за сервер, домен, техническое обслуживание)и подготовку новых обучающих материалов (покупка необходимого ПО и оборудования).

Много интересного в соц.сетях:

Презентация «Идентификация и аутентификация»

Описание презентации по отдельным слайдам:

1 слайд Описание слайда:* Информационная безопасность * Идентификация и аутентификация Информационная безопасность

2 слайд Описание слайда: 3 слайд Описание слайда: 4 слайд Описание слайда:Идентификация – это присвоение субъектам и объектам доступа идентификаторов и сравнение предъявленного идентификатора с утвержденным перечнем.

5 слайд Описание слайда:Идентификатор – это средство идентификации доступа, представляющее собой отличительный признак субъекта или объекта доступа.

6 слайд Описание слайда:Аутентификация – это процесс подтверждения подлинности произвольных данных, предъявленных в электронной форме.

7 слайд Описание слайда:Аутентификатор – это средство аутентификации, представляющее отличительный признак пользователя.

8 слайд Описание слайда: 9 слайд Описание слайда:RFID ( Radio Frequency IDentification, радиочастотная идентификация) — способ автоматической идентификации объектов, в котором посредством радиосигналов считываются или записываются данные, хранящиеся в так называемых транспондерах, или RFID-метках.

10 слайд Описание слайда:Парольная аутентификация

11 слайд Описание слайда:Сервер аутентификации Kerberos

12 слайд Описание слайда: 13 слайд Описание слайда: 14 слайд Описание слайда:Курс повышения квалификации

Курс профессиональной переподготовки

Учитель математики и информатики

Курс повышения квалификации

Найдите материал к любому уроку,

указав свой предмет (категорию), класс, учебник и тему:

Выберите категорию: Все категорииАлгебраАнглийский языкАстрономияБиологияВнеурочная деятельностьВсеобщая историяГеографияГеометрияДиректору, завучуДоп. образованиеДошкольное образованиеЕстествознаниеИЗО, МХКИностранные языкиИнформатикаИстория РоссииКлассному руководителюКоррекционное обучениеЛитератураЛитературное чтениеЛогопедия, ДефектологияМатематикаМузыкаНачальные классыНемецкий языкОБЖОбществознаниеОкружающий мирПриродоведениеРелигиоведениеРодная литератураРодной языкРусский языкСоциальному педагогуТехнологияУкраинский языкФизикаФизическая культураФилософияФранцузский языкХимияЧерчениеШкольному психологуЭкологияДругое

Выберите класс: Все классыДошкольники1 класс2 класс3 класс4 класс5 класс6 класс7 класс8 класс9 класс10 класс11 класс

Выберите учебник: Все учебники

Выберите тему: Все темы

также Вы можете выбрать тип материала:

Проверен экспертом

Общая информация

Номер материала: ДБ-316610

Похожие материалы

Вам будут интересны эти курсы:

Оставьте свой комментарий

Дайте определение понятиям – идентификация. Аутентификация, аудит — Студопедия

Идентификация-процесс распознания сущностей путем присвоения им уникальных меток. Идентификация — это процесс, в ходе которого выясняются права доступа, привилегии, свойства и характеристики пользователя на основании его имени, логина или какой-либо другой информации о нем.

Аутентификация-проверка подлинности идентификаторов сущностей с помощью различных методов. Аутентификация — это процесс, в ходе которого на основании пароля, ключа или какой-либо иной информации, пользователь подтверждает, что является именно тем, за кого себя выдает.

Процесс мониторинга в операционных системах называется аудитом и логированием. Логирование прежде всего производится каких либо ошибок, программ или процессов проходящих в операционной системе. Аудит это фактически тоже логирование событий, происходящих в операционной системе, но нацеленное, прежде всего не на ошибки, а на правила разграничения доступа, поэтому его называют аудит событий информационной безопасности.Этот метод защиты информации прежде всего может сыграть решающую роль в случае, когда нарушение информационной безопасности уже произошло.Аудит пишет все события доступа, и в случае утечки, несанкционированного уничтожения или изменения информации позволит установить нарушителя информационной безопасности.

3. Инструментальные средства Linux. Краткая характеристика

Компилятор GCC — это свободно доступный оптимизирующий компилятор для языков C, C++, Ada 95, а также Objective C. Его версии применяются для различных реализаций Unix и позволяют генерировать код для множества процессоров. gcc можно использовать и для компиляции программ в объектные модули, и для компоновки полученных модулей в единую исполняемую программу. Компилятор способен анализировать имена файлов, передаваемые ему в качестве аргументов, и определять, какие действия необходимо выполнить. Файлы с именами типа name.cc (или name.C) рассматриваются, как файлы на языке C++, а файлы вида name.o считаются объектными (т.е. внутримашинным представлением).

Библиотекой называют набор объектных файлов, сгруппированных в единый файл и проиндексированных.Язык C не предоставляет встроенных возможностей для выполнения таких распространенных операций, как ввод/вывод, управление памятью, работа со строками, и т.п. Эти возможности определены в стандартной библиотеке, которая компонуется в вашу программу. Когда команда компоновки обнаруживает некоторую библиотеку в списке объектных файлов для компоновки, она проверяет, содержат ли уже скомпонованные объектные файлы вызовы для функций, определенных в одном из файлов библиотек. Если такие обращения к функциям найдены, соответствующие вызовы связываются с кодом объектного файла из библиотеки.

Ассемблеры gas и nasmИспользование языка ассемблера в Linux происходит гораздо реже, чем, например, в DOS. Драйверы устройств в Linux гораздо чаще пишутся на языке C, а затем обрабатываются оптимизирующим компилятором gcc. Основная причина, по которой используется ассемблер в Linux ‑ это написание очень небольших по размеру программ, которые не зависят от системных библиотек. Такие программы особенно нужны для встраиваемых систем, где объемы запоминающих устройств обычно невелики.

GAS — GNU Assembler. GAS был разработан для поддержки 32-битных компиляторов Unix.

Ассемблер NASM разрабатывается в рамках проекта The Netwide Assembler, и представляет собой мощный ассемблер на базе i386, написанный на C, который построен по модульному принципу и обеспечивает поддержку практически всех известных синтаксисов и форматов объектных файлов. NASM поставляется с дизассемблером NDISASM.Отладчиком называется программа, которая выполняет внутри себя другую программу. Основное назначение отладчика ‑ дать возможность пользователю в определенной степени осуществлять контроль за выполняемой программой, т.е. определять, что происходит в процессе ее выполнения. Наиболее известным отладчиком для Linux является программа GNU gdb, которая содержит множество полезных возможностей, но для простой отладки достаточно использовать лишь некоторые из них.

Программа gdb предоставляет пользователю возможности:

1. проанализировать данные программы;

2. получить трассу — список вызовов функций, которые были выполнены, с сортировкой, указывающей, кто кого вызывал;

3. установить точки останова, в которых выполнение программы приостанавливается, чтобы можно было проанализировать данные;

4. выполнять программу по шагам, чтобы увидеть, что в действительности происходит.

gdb называется отладчиком на уровне исходного текста, создавая иллюзию, что выполняются операторы из программы, а не машинный код, в который они действительно транслируются.

KDbg является графическим интерфейсом к gdb в среде KDE.

4.Эталонная модель DOD. Протоколы DOD.

Модель DOD— (англ. Department of Defense) — модель сетевого взаимодействия, разработанная Министерством обороны США, практической реализацией которой является стек протоколов TCP/IP.

В отличие от моделиOSI, модель DOD состоит из четырёх уровней (снизу вверх):

· Уровня сетевого доступа (Network Access), соответствующего двум нижним уровням модели OSI. Нижний уровень модели. Содержит протоколы для физической доставки данных к сетевым устройствам. Этот уровень размещает данные в кадре.

· Межсетевого уровня (Internet), соответствующего сетевому уровню модели OSI. Содержит протоколы для маршрутизации сообщений в сети; служит для размещения данных в дейтаграмме.

· Транспортного уровня (Transport), соответствующего транспортному уровню модели OSI. Содержит протоколы для обеспечения целостности данных при сквозной передаче. Обеспечивает управление инициализацией и закрытием соединений.

· Уровня приложений (Process/Application), соответствующего трем верхним уровням модели OSI. Верхний уровень модели, включающий протоколы, обрабатывающие данные пользователей и осуществляющие управление обменом данными между приложениями. На этом уровне стандартизируется представление данных.

Что такое компьютерные науки? (с иллюстрациями)

Информатика — это философия и область исследований, которая охватывает практически все аспекты доступа к информации, в частности, что касается компьютерного кода, технической инженерии и Интернет-коммуникаций. Некоторые люди, работающие в этой области, работают программистами, использующими алгоритмы для изучения и решения сложных проблем и уравнений; другие ищут способы использования информационных технологий, чтобы сделать определенные задачи более эффективными или упрощенными.В наше время эта область часто очень тесно связана с передовыми технологиями, но так было не всегда. Строительные блоки информатики — математические вычисления, системы упорядочивания информации и логические головоломки, используемые для декодирования шаблонов, — существовали задолго до того, как были изобретены персональные компьютеры или мобильные телефоны.

Портативный компьютер.Основные принципы

Науку, пожалуй, лучше всего описать как подход к комплексному управлению информацией. На самом базовом уровне информатика включает в себя изучение структуры, механизации и выражения алгоритмов, которые представляют собой методические процессы для решения проблем, и каждый раз, когда необходимо согласовать факты, цифры или наборы данных, в игру вступают ее принципы.

Разработка планшетных компьютеров относится к информатике.Практическое применение

Управление технологиями и цифровой информацией — одно из наиболее очевидных приложений, но исследователи также используют те же принципы для понимания научных концепций, таких как генетика, для прогнозирования моделей землетрясений и для понимания таких теорий, как Большой взрыв.Математики, ученые и инженеры обычно выходят на поле, когда работают со сложными уравнениями, и даже те, кто работает в медицине, гуманитарных науках, юриспруденции и использует некоторые из наиболее вычислительных аспектов науки при составлении демографических диаграмм, составлении наборов данных или поиске для закономерностей в информации с течением времени.

Программисты обычно хорошо разбираются в компьютерных науках.В онлайн-пространстве информатика обеспечивает основу для веб-сайтов и интегрированного веб-контента. Программисты и кодировщики используют информационные системы для превращения того, что по сути является последовательностью числовых кодов, в визуальную графику и понятный текст, в котором можно легко искать, перемещаться и упорядочивать.

Программистытакже несут ответственность за создание пользовательских интерфейсов на компьютерах, планшетах и смартфонах, и они проектируют инфраструктуры, позволяющие различным устройствам взаимодействовать друг с другом.Большая часть такого рода работы обсуждается с точки зрения «битов и байтов». Биты помогают в передаче файлов между машинами, в то время как байты служат там, где они заканчиваются, и являются основными единицами измерения и хранения электронной информации.

Эволюция поля

Большинство людей считают информатику чем-то вроде новой области, и поскольку она во многом связана с мобильными технологиями и Интернетом.Алгоритмическая основа этой дисциплины существует на протяжении веков, начиная с самых элементарных калькуляторов и инструментов, которые первыми начали переносить работу по решению уравнений из человеческого разума в сферу машин.

Однако идея единого «компьютера», способного обрабатывать несколько программ и команд, впервые стала популярной только в 1940-х годах.Даже тогда фраза «информатика» не входила в чей-либо словарный запас до конца 1950-х годов.

Карьерный путь

Большинство людей, изучающих информатику на университетском уровне, продолжают работать программистами или компьютерными инженерами.Многие из этих людей будут разработчиками кода, работающими в Интернете или в компаниях-разработчиках программного обеспечения; другие станут специалистами по устранению неполадок в области информационных технологий, которые помогут обычным пользователям решать проблемы, повышая эффективность своих личных или рабочих компьютеров.

Однако такое образование не ограничивает людей работой преимущественно с компьютером.Исследователи из самых разных дисциплин полагаются на людей, обладающих опытом программирования, для создания программ для сбора данных, сортировки информации и выявления закономерностей. Частные компании и фирмы, стремящиеся определить определенные демографические характеристики населения, являются одними из крупнейших потребителей такого рода знаний. Это может быть так сложно, как сужение числа случаев определенных генетических маркеров или диагнозов болезней, или так же просто, как нацеливание на потенциальных потребителей определенного продукта. Компьютерные коды и уравнения могут облегчить получение этих чисел и облегчить понимание, когда они будут под рукой.

Требуемые навыки и образование

Решение проблем лежит в основе этой области, и, следовательно, люди, работающие в ней, должны быть сильными аналитическими мыслителями.Наиболее успешные ученые, как правило, стремятся продвигаться вперед до тех пор, пока не будет найдено конкретное решение, и также обычно должны иметь много терпения, потому что поиск ответа и результатов может занять время. Способность адаптироваться к новым и быстро меняющимся технологиям также обычно очень важна.

Многие колледжи и университеты предлагают курсы и степени в области информатики.Программы различаются от школы к школе, но обычно они сочетают курсы математики, логической теории и статистики с практическими проектами программирования и программирования. Выпускники со степенью бакалавра и младшего специалиста обычно готовы начать работу начального уровня в компании-разработчике программного обеспечения или исследовательской группе, в то время как выпускники, получившие степень бакалавра, часто переходят на более руководящие должности консультантов и менеджеров.

Также можно самостоятельно обучить многим основным навыкам.Учебники по программированию и программированию предлагаются бесплатно в Интернете во многих местах, и люди, способные решать сложные задачи, часто обнаруживают, что они могут постичь основы, просто потратив время на изучение материала. Многие из наиболее высокооплачиваемых должностей требуют свидетельства об университетском образовании, но это ни в коем случае не является жестким и быстрым требованием. Способность хорошо выполнять свою работу часто бывает важнее формальных полномочий.

Специалисты по информатике обычно имеют степень бакалавра информационных технологий, информатики или другой соответствующей области.информатика | Определение, поля и факты

Информатика , изучение компьютеров и вычислений, включая их теоретические и алгоритмические основы, аппаратное и программное обеспечение, а также их использование для обработки информации. Дисциплина информатики включает изучение алгоритмов и структур данных, компьютерное и сетевое проектирование, моделирование данных и информационных процессов, а также искусственный интеллект. Информатика берет некоторые свои основы из математики и инженерии и поэтому включает методы из таких областей, как теория массового обслуживания, вероятность и статистика, а также проектирование электронных схем.Информатика также широко использует проверку гипотез и экспериментирование во время концептуализации, проектирования, измерения и уточнения новых алгоритмов, информационных структур и компьютерных архитектур.

портативный компьютерпортативный персональный компьютер.

© Index OpenПопулярные вопросы

Что такое информатика?

Кто самые известные компьютерные ученые?

Что вы умеете делать с информатикой?

Используется ли информатика в видеоиграх?

Как мне изучить информатику?

Многие университеты по всему миру предлагают степени, которые обучают студентов основам теории информатики и приложениям компьютерного программирования.Кроме того, преобладание онлайн-ресурсов и курсов позволяет многим людям самостоятельно изучать более практические аспекты информатики (такие как кодирование, разработка видеоигр и дизайн приложений).

Информатика считается частью семейства из пяти отдельных, но взаимосвязанных дисциплин: компьютерная инженерия, информатика, информационные системы, информационные технологии и программная инженерия. Это семейство стало известно как дисциплина вычислений.Эти пять дисциплин взаимосвязаны в том смысле, что информатика является их объектом изучения, но они отделены друг от друга, поскольку каждая имеет свою исследовательскую перспективу и направленность учебной программы. (С 1991 года Ассоциация вычислительной техники [ACM], Компьютерное общество IEEE [IEEE-CS] и Ассоциация информационных систем [AIS] сотрудничали для разработки и обновления таксономии этих пяти взаимосвязанных дисциплин и руководящих принципов, которые образовательные учреждения используются во всем мире для своих программ бакалавриата, магистратуры и исследовательских программ.)

Основные области информатики включают традиционное изучение компьютерной архитектуры, языков программирования и разработки программного обеспечения. Однако они также включают вычислительную науку (использование алгоритмических методов для моделирования научных данных), графику и визуализацию, взаимодействие человека с компьютером, базы данных и информационные системы, сети, а также социальные и профессиональные вопросы, которые являются уникальными для практики информатики. . Как может быть очевидно, некоторые из этих подполей частично совпадают в своей деятельности с другими современными областями, такими как биоинформатика и вычислительная химия.Эти совпадения являются следствием тенденции компьютерных ученых признавать многочисленные междисциплинарные связи в своей области и действовать в соответствии с ними.

Развитие информатики

Информатика возникла как самостоятельная дисциплина в начале 1960-х годов, хотя электронно-цифровая вычислительная машина, являющаяся объектом ее изучения, была изобретена примерно двумя десятилетиями ранее. Корни информатики лежат, прежде всего, в смежных областях математики, электротехники, физики и информационных систем управления.

Получите эксклюзивный доступ к контенту нашего 1768 First Edition с подпиской. Подпишитесь сегодняМатематика является источником двух ключевых концепций в развитии компьютера — идеи о том, что всю информацию можно представить в виде последовательностей нулей и единиц, и абстрактного понятия «хранимая программа». В двоичной системе счисления числа представлены последовательностью двоичных цифр 0 и 1 так же, как числа в знакомой десятичной системе представлены цифрами от 0 до 9.Относительная легкость, с которой два состояния (например, высокое и низкое напряжение) могут быть реализованы в электрических и электронных устройствах, естественным образом привела к тому, что двоичная цифра или бит стал основной единицей хранения и передачи данных в компьютерной системе.

Электротехника обеспечивает основы проектирования схем, а именно идею о том, что электрические импульсы, входящие в схему, могут быть объединены с использованием булевой алгебры для получения произвольных выходных сигналов. (Булева алгебра, разработанная в 19 веке, предоставила формализм для разработки схемы с двоичными входными значениями нулей и единиц [ложь или истина, соответственно, в терминологии логики], чтобы получить любую желаемую комбинацию нулей и единиц на выходе.) Изобретение транзистора и миниатюризация схем, наряду с изобретением электронных, магнитных и оптических носителей для хранения и передачи информации, явились результатом достижений электротехники и физики.

Информационные системы управления, первоначально называемые системами обработки данных, предоставили ранние идеи, на основе которых развились различные концепции информатики, такие как сортировка, поиск, базы данных, поиск информации и графические пользовательские интерфейсы.В крупных корпорациях размещались компьютеры, на которых хранилась информация, играющая ключевую роль в ведении бизнеса — расчет заработной платы, бухгалтерский учет, управление запасами, контроль производства, отгрузка и получение.

Теоретические работы по вычислимости, начатые в 1930-х годах, обеспечили необходимое распространение этих достижений на проектирование целых машин; важной вехой стала спецификация машины Тьюринга (теоретическая вычислительная модель, выполняющая инструкции, представленные в виде последовательности нулей и единиц) в 1936 году британским математиком Аланом Тьюрингом и его доказательство вычислительной мощности модели.Другим прорывом стала концепция компьютера с хранимой программой, которую обычно приписывают венгерскому американскому математику Джону фон Нейману. Это истоки области информатики, которая позже стала известна как архитектура и организация.

Алан М. Тьюринг, 1951.

Science History Images / AlamyВ 1950-е годы большинство пользователей компьютеров работали либо в научно-исследовательских лабораториях, либо в крупных корпорациях. Первая группа использовала компьютеры для выполнения сложных математических вычислений (например,g., траектории ракет), в то время как последняя группа использовала компьютеры для управления большими объемами корпоративных данных (например, платежными ведомостями и запасами). Обе группы быстро поняли, что написание программ на машинном языке нулей и единиц непрактично и не надежно. Это открытие привело к разработке языка ассемблера в начале 1950-х годов, который позволяет программистам использовать символы для инструкций (например, ADD для сложения) и переменных (например, X ). Другая программа, известная как ассемблер, переводила эти символические программы в эквивалентную двоичную программу, шаги которой компьютер мог выполнять, или «выполнять».”

Другие элементы системного программного обеспечения, известные как связывающие загрузчики, были разработаны для объединения частей собранного кода и загрузки их в память компьютера, где они могли быть выполнены. Концепция связывания отдельных частей кода была важна, поскольку позволяла повторно использовать «библиотеки» программ для выполнения общих задач. Это был первый шаг в развитии области компьютерных наук, называемой программной инженерией.

Позже, в 1950-х годах, язык ассемблера оказался настолько громоздким, что разработка языков высокого уровня (близких к естественным языкам) начала поддерживать более легкое и быстрое программирование.FORTRAN стал основным языком высокого уровня для научного программирования, а COBOL стал основным языком бизнес-программирования. Эти языки несли с собой потребность в различном программном обеспечении, называемом компиляторами, которое переводит программы на языке высокого уровня в машинный код. По мере того, как языки программирования становились все более мощными и абстрактными, создание компиляторов, которые создают высококачественный машинный код и которые эффективны с точки зрения скорости выполнения и потребления памяти, стало сложной проблемой информатики.Разработка и реализация языков высокого уровня лежит в основе области информатики, называемой языками программирования.

Рост использования компьютеров в начале 1960-х годов послужил толчком для разработки первых операционных систем, которые состояли из резидентного программного обеспечения системы, которое автоматически обрабатывало ввод и вывод и выполняло программы, называемые «заданиями». Спрос на более совершенные вычислительные методы привел к возрождению интереса к численным методам и их анализу, деятельности, которая распространилась настолько широко, что стала известна как вычислительная наука.

В 1970-е и 1980-е годы появились мощные устройства компьютерной графики, как для научного моделирования, так и для других визуальных действий. (Компьютеризированные графические устройства были представлены в начале 1950-х годов с отображением грубых изображений на бумажных графиках и экранах электронно-лучевых трубок [ЭЛТ].) Дорогостоящее оборудование и ограниченная доступность программного обеспечения не позволяли этой области расти до начала 1980-х годов, когда компьютерная память, необходимая для растровой графики (в которой изображение состоит из небольших прямоугольных пикселей), стала более доступной.Технология растровых изображений вместе с экранами с высоким разрешением и развитием графических стандартов, которые делают программное обеспечение менее зависимым от машины, привели к взрывному росту этой области. Поддержка всех этих видов деятельности переросла в область компьютерных наук, известную как графика и визуальные вычисления.

С этой областью тесно связано проектирование и анализ систем, которые напрямую взаимодействуют с пользователями, выполняющими различные вычислительные задачи. Эти системы стали широко использоваться в 1980-х и 1990-х годах, когда линейное взаимодействие с пользователями было заменено графическими пользовательскими интерфейсами (GUI).Дизайн графического пользовательского интерфейса, который был впервые разработан Xerox, а затем подхвачен Apple (Macintosh) и, наконец, Microsoft (Windows), важен, потому что он определяет то, что люди видят и делают, когда они взаимодействуют с вычислительным устройством. Разработка соответствующих пользовательских интерфейсов для всех типов пользователей превратилась в область компьютерных наук, известную как взаимодействие человека с компьютером (HCI).

графический интерфейс пользователяXerox Alto был первым компьютером, на котором для управления системой использовались графические значки и мышь — первый графический интерфейс пользователя (GUI).

Предоставлено XeroxОбласть компьютерной архитектуры и организации также резко изменилась с тех пор, как в 1950-х были разработаны первые компьютеры с хранимой программой. Так называемые системы с разделением времени появились в 1960-х годах, чтобы позволить нескольким пользователям одновременно запускать программы с разных терминалов, жестко подключенных к компьютеру. В 1970-х годах были разработаны первые глобальные компьютерные сети (WAN) и протоколы для высокоскоростной передачи информации между компьютерами, разделенными на большие расстояния.По мере развития этих видов деятельности они переросли в область компьютерных наук, называемую сетями и коммуникациями. Важным достижением в этой области стало развитие Интернета.

Идея о том, что инструкции, а также данные могут храниться в памяти компьютера, была критически важна для фундаментальных открытий о теоретическом поведении алгоритмов. То есть такие вопросы, как «Что можно / нельзя вычислить?» были формально решены с использованием этих абстрактных идей. Эти открытия положили начало области компьютерных наук, известной как алгоритмы и сложность.Ключевой частью этой области является изучение и применение структур данных, подходящих для различных приложений. Структуры данных, наряду с разработкой оптимальных алгоритмов для вставки, удаления и размещения данных в таких структурах, являются серьезной проблемой для компьютерных ученых, потому что они так активно используются в компьютерном программном обеспечении, особенно в компиляторах, операционных системах, файловых системах, и поисковые системы.

В 1960-х годах изобретение магнитных дисков обеспечило быстрый доступ к данным, расположенным в произвольном месте на диске.Это изобретение привело не только к более грамотно спроектированным файловым системам, но и к разработке баз данных и систем поиска информации, которые позже стали важными для хранения, извлечения и передачи больших объемов и разнообразных данных через Интернет. Эта область информатики известна как управление информацией.

Другая долгосрочная цель исследований в области информатики — создание вычислительных машин и роботизированных устройств, которые могут выполнять задачи, которые обычно считаются требующими человеческого интеллекта.К таким задачам относятся движение, зрение, слух, говорение, понимание естественного языка, мышление и даже проявление человеческих эмоций. Область информатики интеллектуальных систем, первоначально известная как искусственный интеллект (ИИ), на самом деле предшествовала первым электронным компьютерам в 1940-х годах, хотя термин искусственный интеллект не был введен до 1956 года.

Три развития вычислительной техники в начале 21 века — мобильные вычисления, вычисления клиент-сервер и взлом компьютеров — способствовали появлению трех новых областей в компьютерных науках: разработка на основе платформ, параллельные и распределенные вычисления и безопасность. и информационное обеспечение.Платформенная разработка — это изучение особых потребностей мобильных устройств, их операционных систем и приложений. Параллельные и распределенные вычисления связаны с разработкой архитектур и языков программирования, которые поддерживают разработку алгоритмов, компоненты которых могут выполняться одновременно и асинхронно (а не последовательно), чтобы лучше использовать время и пространство. Безопасность и информационное обеспечение связаны с проектированием компьютерных систем и программного обеспечения, которые защищают целостность и безопасность данных, а также конфиденциальность лиц, которые характеризуются этими данными.

Наконец, на протяжении всей истории информатики особое внимание уделялось уникальному социальному воздействию, которое сопровождает исследования в области информатики и технологические достижения. Например, с появлением Интернета в 1980-х годах разработчикам программного обеспечения потребовалось решить важные вопросы, связанные с информационной безопасностью, конфиденциальностью личных данных и надежностью системы. Кроме того, вопрос о том, является ли компьютерное программное обеспечение интеллектуальной собственностью, и связанный с ним вопрос «Кому оно принадлежит?» дала начало совершенно новой правовой области лицензирования и стандартов лицензирования, которые применяются к программному обеспечению и связанным с ним артефактам.Эти и другие проблемы составляют основу социальных и профессиональных вопросов информатики и проявляются почти во всех других областях, указанных выше.

Итак, чтобы подвести итог, дисциплина информатики превратилась в следующие 15 отдельных областей:

Алгоритмы и сложность

Архитектура и организация

Вычислительная техника

Графика и визуальные вычисления

Человеко-компьютерное взаимодействие

- 22

- 22 Интеллектуальные системы управления информацией13 90

Сеть и связь

Операционные системы

Параллельные и распределенные вычисления

Разработка на основе платформы

Языки программирования

Безопасность и информационное обеспечение0000003

9011- Социальные и профессиональные вопросы

Информатика по-прежнему имеет сильные математические и инженерные корни.Программы бакалавриата, магистратуры и докторантуры по информатике обычно предлагаются высшими учебными заведениями, и эти программы требуют от студентов прохождения соответствующих курсов математики и инженерии, в зависимости от их специализации. Например, все студенты бакалавриата по информатике должны изучать дискретную математику (логику, комбинаторику и элементарную теорию графов). Многие программы также требуют от студентов завершения курсов по расчету, статистике, числовому анализу, физике и принципам инженерии в начале учебы.

информатика | Определение, поля и факты

Информатика , изучение компьютеров и вычислений, включая их теоретические и алгоритмические основы, аппаратное и программное обеспечение, а также их использование для обработки информации. Дисциплина информатики включает изучение алгоритмов и структур данных, компьютерное и сетевое проектирование, моделирование данных и информационных процессов, а также искусственный интеллект. Информатика берет некоторые свои основы из математики и инженерии и поэтому включает методы из таких областей, как теория массового обслуживания, вероятность и статистика, а также проектирование электронных схем.Информатика также широко использует проверку гипотез и экспериментирование во время концептуализации, проектирования, измерения и уточнения новых алгоритмов, информационных структур и компьютерных архитектур.

портативный компьютерпортативный персональный компьютер.

© Index OpenПопулярные вопросы

Что такое информатика?

Кто самые известные компьютерные ученые?

Что вы умеете делать с информатикой?

Используется ли информатика в видеоиграх?

Как мне изучить информатику?

Многие университеты по всему миру предлагают степени, которые обучают студентов основам теории информатики и приложениям компьютерного программирования.Кроме того, преобладание онлайн-ресурсов и курсов позволяет многим людям самостоятельно изучать более практические аспекты информатики (такие как кодирование, разработка видеоигр и дизайн приложений).

Информатика считается частью семейства из пяти отдельных, но взаимосвязанных дисциплин: компьютерная инженерия, информатика, информационные системы, информационные технологии и программная инженерия. Это семейство стало известно как дисциплина вычислений.Эти пять дисциплин взаимосвязаны в том смысле, что информатика является их объектом изучения, но они отделены друг от друга, поскольку каждая имеет свою исследовательскую перспективу и направленность учебной программы. (С 1991 года Ассоциация вычислительной техники [ACM], Компьютерное общество IEEE [IEEE-CS] и Ассоциация информационных систем [AIS] сотрудничали для разработки и обновления таксономии этих пяти взаимосвязанных дисциплин и руководящих принципов, которые образовательные учреждения используются во всем мире для своих программ бакалавриата, магистратуры и исследовательских программ.)

Основные области информатики включают традиционное изучение компьютерной архитектуры, языков программирования и разработки программного обеспечения. Однако они также включают вычислительную науку (использование алгоритмических методов для моделирования научных данных), графику и визуализацию, взаимодействие человека с компьютером, базы данных и информационные системы, сети, а также социальные и профессиональные вопросы, которые являются уникальными для практики информатики. . Как может быть очевидно, некоторые из этих подполей частично совпадают в своей деятельности с другими современными областями, такими как биоинформатика и вычислительная химия.Эти совпадения являются следствием тенденции компьютерных ученых признавать многочисленные междисциплинарные связи в своей области и действовать в соответствии с ними.

Развитие информатики